Conocer las amenazas para estar protegidos

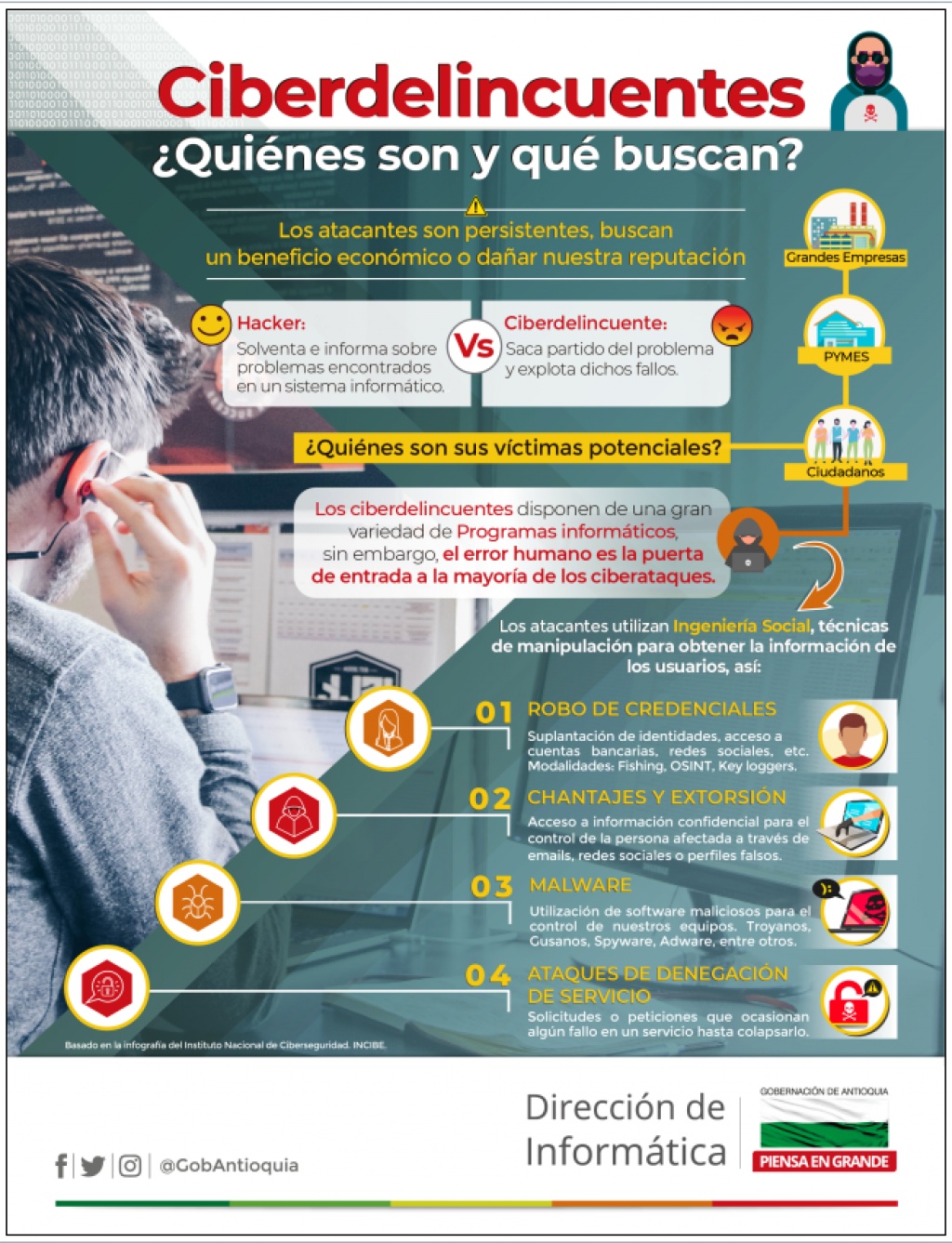

Los atacantes no descansan, son persistentes, buscan beneficio económico o dañar nuestra reputación.

¿Quiénes son los Ciberdelincuentes y qué buscan?, Hacker Vs Ciberdelincuente

Hacker: solventar, paliar e informar sobre problemas encontrados en un sistema informático.

Ciberdelincuente: sacar partido y explotar los fallos informáticos.

¿Quiénes son sus víctimas potenciales?

Grandes empresas, Pymes y el ciudadano común, también es una víctima potencial.

¿Qué es lo que motiva a un Ciberdelincuente?

Superación: superar retos u obstáculos.

Beneficio económico: identificar vulnerabilidades para luego explotarlas.

Ideología: lograr el mayor impacto posible de un mensaje ideológico.

Venganza: dañar nuestra reputación o sacar beneficio a nuestra costa.

Prestigio social: generalmente estas personas están entregadas de lleno a sus tareas informáticas y quieren ganar reconocimiento en el entorno como una motivación personal, para sentirse mejor y poderosos, buscando posicionarse y ganar respeto.

¿Cómo actúan los Ciberdelincuentes?

Disponen de una gran variedad de programas informáticos, sin embargo, el error humano es la puerta de entrada a la mayoría de los ciberataques.

Utilizan la ingeniería social que son técnicas de manipulación para obtener la información de los propios usuarios.

1. Robo de Credenciales: roban nuestros datos para suplantar identidades, acceder a cuentas bancarias, redes sociales, etc. Utilizan algunos métodos obtener nuestras credenciales, como pishing, ataque por fuerza Bruta, OSINT, keyloggers.

2. Chantajes y extorsión: consiguen información personal a través del correo electrónico, redes sociales o por medio de perfiles falsos para tener control sobre la persona afectada; la instalación de programas que incluyan virus o malware es otra forma de conseguir información personal y hacer daño.

3. Malware: utilizan softwares maliciosos para conseguir el control total o parcial de nuestros dispositivos y obtener un beneficio nuestro. Algunos tipos de malware son los troyanos, gusanos, ransomware, spyware, rootkit, adware.

4. Ataques de denegación de servicio: solicitudes o peticiones que provocan algún fallo en un recurso o servicio hasta colapsarlo y dejarlo inaccesible, para esto, infectan nuestros equipos y lo controlan de manera remota. Algunos tipos de ataques de denegación son los botnets y las redes zombie

twitter.com

twitter.com facebook.com

facebook.com youtube.com

youtube.com instagram.com

instagram.com soundcloud.com

soundcloud.com